令和4年度(春期)午後1問3の分析|情報処理安全確保支援士

riss

未経験の文系で情報処理安全確保支援士に受かる

問題・解答は情報処理推進機構(IPA)のページからダウンロードできます。

サイバー攻撃への対策に関する問題です。

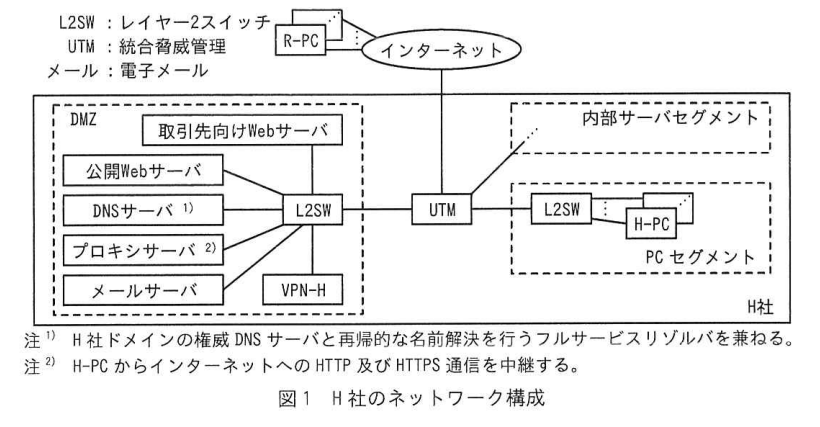

リモート接続用PCと社内PCとの間のVPN通信に対する脆弱性やDDoS攻撃について調査するストーリーです。

| 問題文 |

| P12図1注1 H社ドメインの権威DNSサーバと再帰的な名前解決を行うフルサービスリゾルバを兼ねる。 |

| 脆弱性 |

| フルサービスリゾルバ(キャッシュDNSサーバ)が外部からの問合せを受け付ける設定になっていると(オープンリゾルバ)、不正な応答レコードがキャッシュされ、DNSキャッシュポイズニングの標的となる。 |

| 対策 |

| ・権威DNSサーバとフルサービスリゾルバ(キャッシュDNSサーバ)は分離し、権威DNSは社外から、フルサービスリゾルバは社内からの通信だけそれぞれ許可する。(P15) ・分離できない場合であっても、外部からの問合せは自社ドメインのみを対象とする再帰的問合せだけに応答するよう設定する。 |

| 問題文 |

| P13表1 IPS機能とWAF機能が無効となっている。 |

| 脆弱性 |

| 異常な通信を検知又は遮断することができない。 |

| 問題文 |

| P13表2 多要素認証機能が無効となっている。 |

| 脆弱性 |

| 多要素認証を導入しないことにより、なりすましによる不正アクセスの可能性がある。 |

| 問題文 |

| P15 アノマリ型IPS機能で、トラフィック量について、しきい値が高すぎる場合にも、しきい値が低すぎる場合にも弊害が発生するので、しきい値の設定には注意するようにします。 |

| 注意点 |

| しきい値が高すぎる場合、異常な通信でも正常な通信として検知され(フォールスネガティブ)、しきい値が低すぎる場合、正常な通信でも異常な通信として検知される(フォールスポジティブ、設問1(2))。 |

| 問題文 |

| P19 DDoS攻撃により大量のトラフィックが発生すると、通信回線が使えなくなる。 |

| 対策 |

| 本問では、以下の対策が記載される。(設問4(1)(2)) ・通信回線の帯域の拡張 ・DDos対策機能を有するCDNサービスの導入 ・クラウド型ファイアウォールサービスの導入 ・ISPが提供するDDoS防御サービスの導入 ・特定のPC以外からの通信の遮断 |

| 問題文 |

| P16表5 フィッシングメールを使う。 |

| 脆弱性 |

| 攻撃者が用意した罠サイトで正規利用者がIDパスワードを入力することにより、攻撃者はIDとパスワードを不正に取得することができる。 |

| 対策 |

| ・攻撃者が利用者IDとパスワードをVPN-Hに送り、SMSに送られたセキュリティコードを正規利用者が罠サイトに送ることで、攻撃者はセキュリティコードを不正に取得する。 ・攻撃者は正規のセキュリティ入力画面に入力することで、不正にログインすることができる。(設問2(1)) なお、IPAの試験では、フィッシングメールの本文に記載したURLから罠サイトにアクセスする手口が繰り返し出題されている。メールの本文に記載したURLのリンク先ではパスワードなどの機密情報を入力しないことが鉄則である。(設問2(2)) |

| 問題文 |

| P16表5 スマートフォンに承認要求のプッシュ通知を送り、その通知の承認を確認することで認証を行う方式と組み合わせた多要素認証を突破する多要素認証疲労攻撃 |

| 脆弱性 |

| 攻撃者が何らかの方法で不正に入手したIDとパスワードを使って繰り返しログインし、大量に承認要求のプッシュ通知をすることにより、正規ユーザーが誤ってログインを承認してしまうミスを誘う攻撃をいう。 |

| 対策 |

| 多要素認証の方法を他の方法(ワンタイムパスワードや生体認証)に変更する、パスワードを再設定する、ログイン試行回数を制限するといった方法が考えられます。 |

| 問題文 |

| P17 どのような通信要求に対しても応答しない「Deny-All」を設定した上で、あらかじめ設定されている順番にポートに通信要求した場合だけ所定のポートへの接続を許可する設定(ポートノッキング)がある。 |

| 脆弱性 |

| 攻撃者が何らかの方法でパケットを盗聴し、通信要求されたポート番号の順番を知られた場合、リプレイ攻撃によりこの設定が突破される。(設問3(1)) |

| 対策 |

| SPA(Single Packet Authorization)を導入する。SPAパケットにはランダムデータが含まれており、全体のパケットのハッシュ値を入れることで、ユニークになることを保証する。以前受信したものと同じランダムデータをもつSPAパケットを受信した場合は、リプレイ攻撃であると判断し、そのパケットは破棄される。(P17表6項番2、設問3(2)) |

リモートワークが普及した状況下で、VPNを狙った攻撃が増加している。また、企業を狙ったDDoS攻撃ーも後を絶たない。

本問では、サイバー攻撃への対策を題材として、与えらえた環境下で、リモートワークのセキュリティ対策、及びDDoS攻撃に対するセキュリティ対策を設計、構築する能力を問う。

問2では、サイバー攻撃への対策を題材に、リモートワーク及びDDoS攻撃に対するセキュリティ対策について出題した。全体として正答率は高かった。

設問1(2)は、正答率が高かった。アノマリ型IPS機能で、しきい値の設定に関する問題であったが、IPS機能の仕様を反対に理解していると思われる解答が散見された。機能は正確に理解してほしい。

設問2(1)は、正答率が平均的であった。多要素認証を突破する攻撃について問うたが、手順が不足している解答や、設問とは異なる攻撃についての解答が散見された。攻撃を正確に理解することによって、対策も立てやすくなるので、正確に理解してほしい。

設問3(2)は、正答率が平均的であった。SPAというプロトコルに関して本文中に示して効果を問うた。内容を理解して解答してほしい。