令和5年度(春期)午後1問3の分析|情報処理安全確保支援士

riss

未経験の文系で情報処理安全確保支援士に受かる

問題・解答は情報処理推進機構(IPA)のページからダウンロードできます。

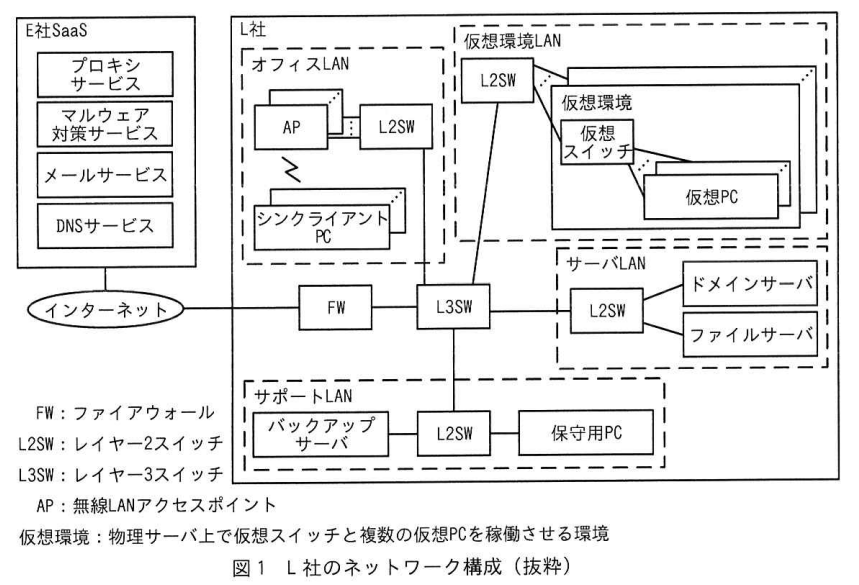

インシデントレスポンスに関する問題です。

複数のログファイルとそれらを収集するツールの出力内容を分析し、マルウェアの感染状況と感染対策を検討するストーリーです。

| 問題文 |

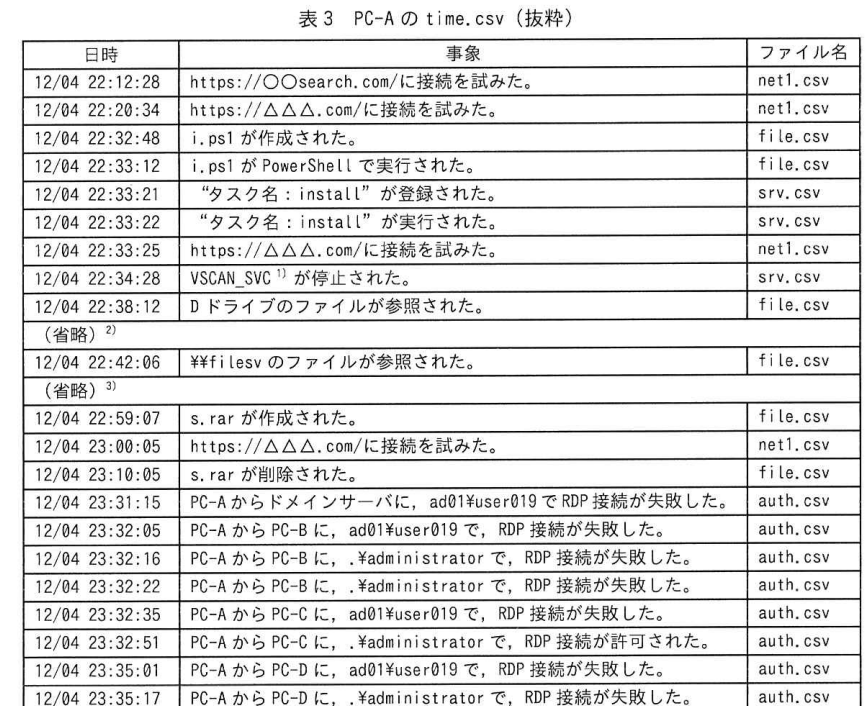

| P6表3 RDP(リモートデスクトップ)接続が「失敗」となったログが多く出力される中、RDP接続が「許可」されたログが出力された。  |

| 懸念点 |

| PC-Cがマルウェアに感染した可能性がある。 |

| 問題文 |

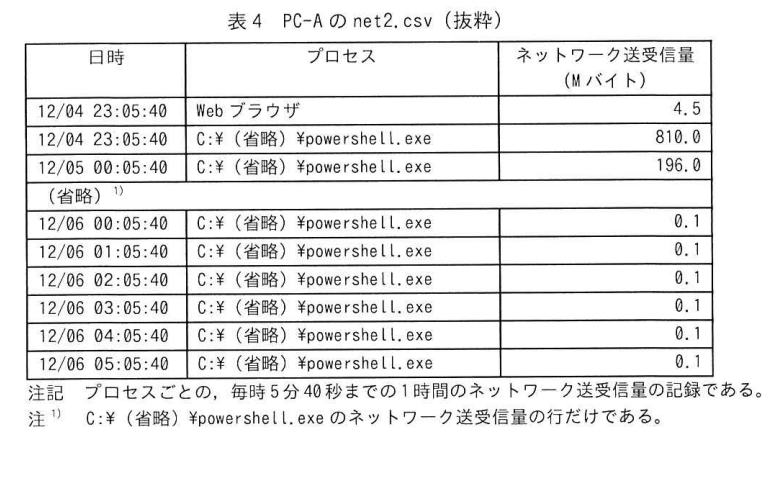

| P7表4 ネットワーク送受信量が突出したログが出力された。  |

| 懸念点 |

| マルウェアの動作による通信である可能性がある。 |

| 問題文 |

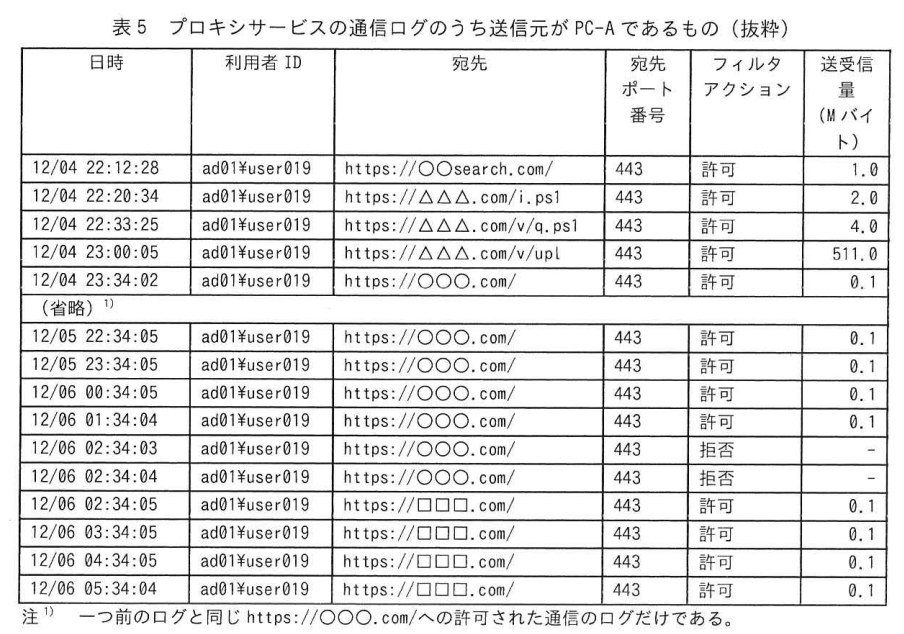

| P8表5 プロキシサービスのログにおいて、同じ宛先の通信が途中から「許可」から「拒否」に変わった。  |

| 懸念点 |

| アクセスが拒否されるURLのリスト(本問ではベンダー拒否リストという。)に追加された可能性がある。 |

| 問題文 |

| P9図4 解析に用いたファイルは、1時間おきにhttps://○○○.com/にコネクトバック通信をする。 |

| 脆弱性 |

| 攻撃者のC&Cサーバに通信している可能性がある。 攻撃者側から通信するとURLフィルタリングなどで通信が拒否される可能性が高いことから、マルウェアに感染したPC側から攻撃者側に通信を行う(コネクトバック通信)。 |

| 問題文 |

| P9図4 パスワード又はパスワードハッシュをPCのメモリ上から窃取する。 |

| 脆弱性 |

| PCに記憶させたパスワードが窃取されている。 |

| 対策 |

| PCにパスワードを記憶させないようにする。 |

| 問題文 |

| P9図4 pingコマンドを使ってホストを検索し、RDP接続を試みる。 |

| 脆弱性 |

| ICMPを利用したpingコマンドにより到達可能なIPアドレス(ホスト)を検索し、マルウェアの水平展開(ラテラルムーブメント)を試みる。 |

| 対策 |

| RDP接続に対して、IPアドレスによる接続元制限を行う。(設問2e) |

| 問題文 |

| P10表6 ファイルを不正に持ち出した。 |

| 脆弱性 |

| マルウェアが不正にファイルを持ち出すことができる環境にある場合、情報の漏えいにつながる可能性がある。 |

| 対策 |

| 社内にDLP(Data Loss Prevention)を導入し、ファイルの持出しを制限する。(設問2e) DLPは、特定のファイルをコピーするなどした場合に検知やブロックするしくみである。 |

サイバー攻撃はエンドポイントへの侵入から始まることが多い。攻撃者は、マルウェアを仕掛けた後に、より高い権限の奪取を試みたり(権限昇格)、ほかのエンドポイントを探索したりするそのため、エンドポイントのセキュリティ対策としてログの分析が重要になってきている。

インシデント発生時に迅速に対応するためには、そのような攻撃を受けているかをログから推測・確認する対応力が必要となる。本問では、ソフトウェア開発会社の社内システムの運用及びインシデント対応を題材として、ログを解析する能力及び技術的対策を立案する能力を問う。

問1では、ソフトウェア開発会社の社内システムの運用及びインシデントレスポンスを題材に、ログを調査する能力及び技術的対策を立案について出題した。全体としては正答率は平均的であった。

設問1(3)は、正答率が高かった。被害の可能性を複数のログから読み取ることができていた。

設問1(8)は、正答率が平均的であった。どのログを確認するかの記述がない解答が多かった。マルウェアの動作によって、どのログに何が記載されているかを考え、検知の仕組みを設計できる能力を培ってほしい。

設問2fは、正答率がやや低かった。ファイルサーバのアクセス権を最小限にするといった解答が散見されたが、マルウェアは、特別な権限なしにファイルを持ち出している。ファイルの持出しに対する技術的対策は複数考えられるが、インシデントで起きたファイルの持出しを防止できる対策を選択してほしい。