令和3年度(秋期)午後1問1の分析|情報処理安全確保支援士

riss

未経験の文系で情報処理安全確保支援士に受かる

問題・解答は情報処理推進機構(IPA)のページからダウンロードできます。

| 問題文 |

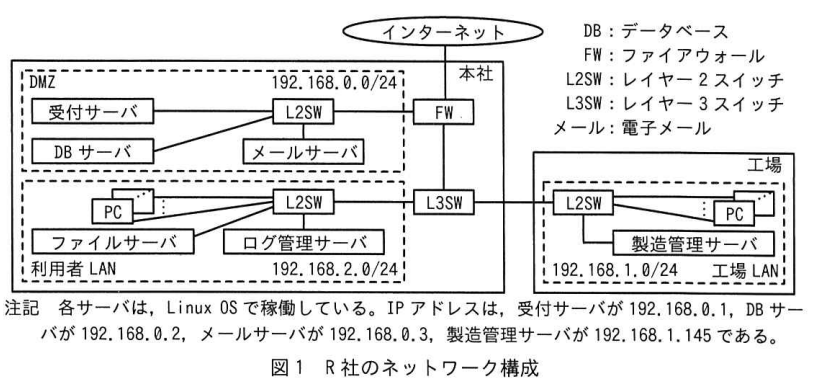

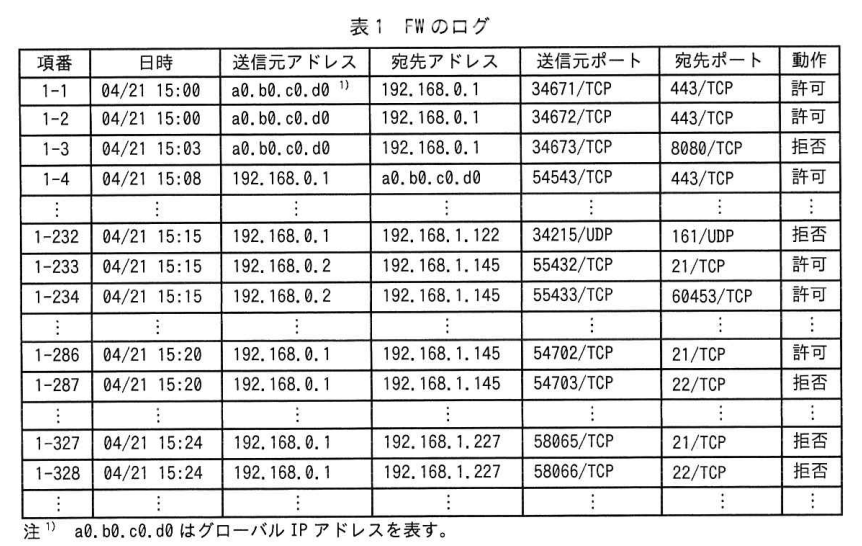

| P8表1 FWのログを調査した。 FWでは、インターネットから受付サーバへの通信は443/TCPだけを許可しており、受付サーバからインターネットへの通信は443/TCPだけを許可している(P7)。  |

| 指摘点 |

| ・項番1-3(インターネット→受付サーバ)は、8080/TCP(HTTP代替ポート)のため拒否された。 ・項番1-233(DBサーバ→製造管理サーバ)は、21/TCP(FTP接続)が許可された。 ・項番1-234(DBサーバ→製造管理サーバ)は、ウエルノンポートでない通信であることから、1-233に続くデータコネクションが確立されたものと考えられる。この通信は、クライアントからサーバに対するもの(パッシブモード、設問1)である。 ・項番1-286(受付サーバ→製造管理サーバ)は、21/TCP(FTP接続)が許可された。 ・項番1-287(受付サーバ→製造管理サーバ)は、22/TCP(SSH接続)となっており、1-286に続くデータコネクションは確立したなかったものと考えれる。 |

| 問題文 |

| P8 受付サーバのプロセスを調査するため、psコマンドの実行した。  |

| 指摘点 |

| ・項番2-3で、バインドモードにより受付サーバのポート番号8080に接続しようとしたが、表1項番1-3で通信が拒否された。 ・項番2-4で、コネクトモードにより受付サーバからa0.b0.30.d0のポート番号443に通信し、表1項番1-4で通信が成功した。 ・項番2-5で、192.168.0.1から192.168.255.254まで通信しており、ポートスキャンが行われたものと考えられる。 ・以上から、バインドモードによる接続が失敗した後、コネクトモードによる通信が成功し、受付サーバとC&Cサーバが接続され、ポートスキャンが行われたことが分かる。 |

| 問題文 |

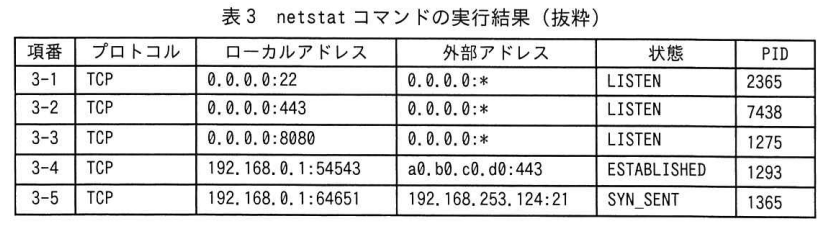

| P9表3 受付サーバのネットワーク接続の状況を調査するため、netstatコマンドを実行した。  |

| 指摘点 |

| ・"LISTEN"は待ち受け状態、"ESTABLISHED"は通信が確立した状態、"SYN_SENT"は通信の開始要求(SYN)に対する応答(ACK)を受け取っていない状態である。 ・表2項番2-3で起動した表3項番3-3のポートへの通信(バインドモード)は、表1項番1-3で拒否され、"LISTEN"となっている(設問2(2))。 ・表2項番2-4で開始された表3項番3-4の通信(コネクトモード)は、表1項番1-4で許可され、"ESTABLISHED"となっている(設問2(3))。 |

| 問題文 |

| P11 DNSサーバのTXTレコードのリソースデータにある不審なプロセスlogdをWebブラウザからダウンロードして解析する。 |

| 問題点 |

| マルウェアとして稼働しているファイルの内容が異なる可能性がある(設問3(2))。 |

| 対策 |

| logdのファイルを受付サーバから取得して解析する。 |

Webアプリケーションプログラムのライブラリの脆弱性に起因する不正アクセスが依然として多い。

本問では、ライブラリの脆弱性に起因するけきゅりてぃインシデントを題材として不正アクセスの調査を行う上で必要となるログを分析する能力や攻撃の痕跡を調査する能力を問う。

問2では、セキュリティインシデントを題材に、ログ及び攻撃の痕跡の調査について出題した。全体として正答率は平均的であった。

設問1は、正答率が低かった。FTP通信の動作を理解し、"アクティブモード"、”パッシングモード"のデータコネクションがそれぞれFWのログにどのように記録されるかについて理解してほしい。

設問2は、(3)、(4)ともに正答率が高かった。攻撃の調査では、マルウェアの"バインドモード"、"コネクトモード"のそれぞれの通信の方向を理解した上で、プロセスの起動、ポートの利用、FWの通信記録など複数の情報の関連性を正しく把握する必要がある。複数の情報を組み合わせて調査することの必要性を認識してほしい。

設問3(2)は、正答率が平均的であった。時間の経過とともにURL上のファイルが変わっている可能性があることを認識し、証拠保全や不審ファイルの取扱方法について理解を深めてほしい。