令和5年度(秋期)問2の分析|情報処理安全確保支援士

問題・解答は情報処理推進機構(IPA)のページからダウンロードできます。

概要

問題の要約

無線LANのセキュリティ対策に関する問題です。

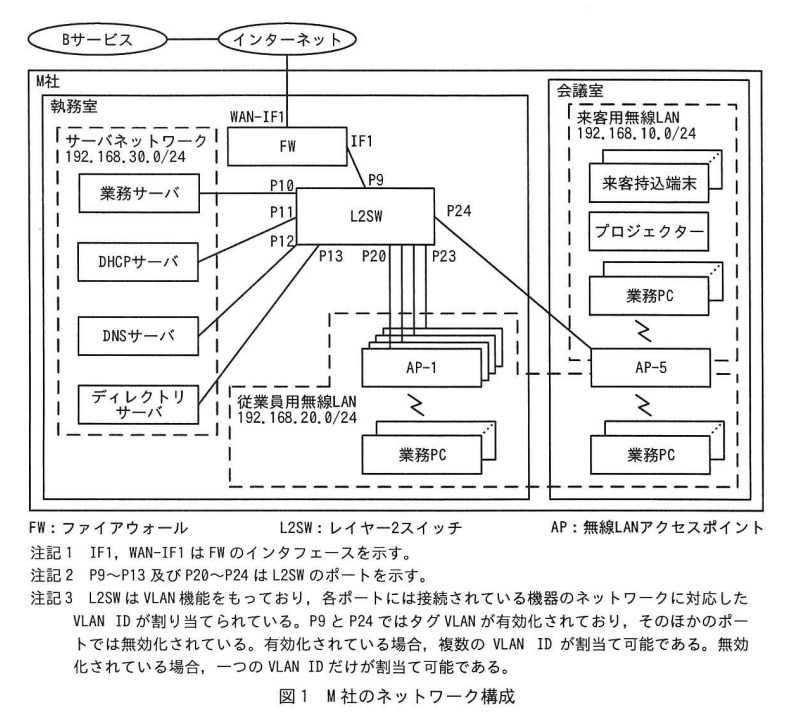

執務室の従業員用無線LANと会議室の来客用無線LANから社内ネットワークにアクセスすることができる環境を構築しており、その設定内容について情報処理安全確保支援士(登録セキスペ)の支援を受けるというストーリーです。

主な論点

- 同じSSIDを設定した偽のアクセスポイント(悪魔の双子)

- サーバ証明書

- HSTS(HTTP Strict Transport Security)

- 秘密鍵の保管方法

問題の着目点

| 問題文 |

| P7 人通りの多い都内の大通りに面している。 |

| 脆弱性 |

| 建物の外から社内の無線LANのAP(アクセスポイント)に接続される。 |

| 対策 |

| ・MACアドレスフィルタリングにより接続元を制限する。 ・ステルスSSID(無線LANのAPから発信するビーコン信号にSSIDを含めない方法)により、SSIDの接続を制限する。 ただし、MACアドレスもSSIDも平文で送信されるため、電波を傍受されることにより入手が可能である。 |

| 問題文 |

| P7 来客持込端末又は業務PCを来客用無線LANに接続する。 |

| 脆弱性 |

| 攻撃者が用意した同じSSIDとパスワードが設定された偽のAPにアクセスさせ、同じURLと偽のIPアドレスを紐づけたDNSで偽サイトへ誘導し、偽のログイン画面により利用者IDやパスワードを窃取することができる(P11) |

| 問題文 |

| P7 従業員用無線LANだけにMACアドレスフィルタリングが設定されている。 |

| 脆弱性 |

| ・MACアドレスは平文で送信されるため、外部の攻撃者により盗聴され、MACアドレスをなりすまして不正アクセスされる。 ・個人所有PCの無線LANインターフェースのMACアドレスを業務PCの無線LANインターフェースに変更することにより、社内の従業員が個人所有PCから従業員用無線LANに接続される(設問2(2))。 |

| 問題文 |

| P12 偽AP(アクセスポイント)にhttpでアクセスする。 |

| 脆弱性 |

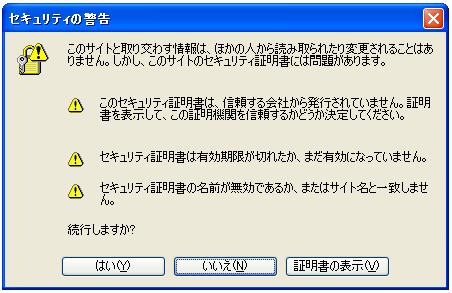

| TLSによるサーバ認証が行われないため、サーバ証明書により正しい接続先か検証することができない。 |

| 対策 |

本問では、HSTS(HTTP Strict Transport Security)を導入しており、HTTPのアクセスをHTTPSのアクセスに置き換えてアクセスすることで、偽サイトのサーバ証明書を検証することができるため安全であるとしている(設問1(3))。偽サイトのサーバ証明書は、信頼された認証局から発行されたサーバ証明書でないこと、サーバ証明書に記載されているサーバ名は接続先のサーバ名と異なることから、エラーメッセージが表示され安全である。(設問1(2)) |

| 問題文 |

| P12 ファイル共有機能では、上長は宛先のメールアドレスとファイルを確認せずに承認している。 |

| 脆弱性 |

| ファイルを共有する相手やファイルの中身を確認していない上長のもとでは、私用のメールアドレスを指定することで従業員は社外からファイルをダウンロードできる。(設問2(2)) |

| 問題文 |

| P13 会議室への個人所有PCの持込みは禁止していない。 |

| 脆弱性 |

| 個人所有PCから従業員用無線LANにアクセスされ、マルウェアの感染や情報の漏えいが起きる。 |

情報処理推進機構(IPA)の講評

企業内ネットワークでは、無線LANが広く普及している。来客者用の無線LANが設置されている場合もあり、こういった環境は、第三者が接続しないように、セキュリティ対策を行うことが重要である。

本問では、アパレル業におけるセキュリティ対策の見直しを題材に、無線LANを使った環境における脅威を様々な角度から想定する能力及びセキュリティ対策を立案する能力を問う。

問2では、アパレル業におけるセキュリティ対策の見直しを題材に、サーバ証明書の検証、秘密鍵の管理及び無線LAN環境の見直しについて出題した。全体として正答率は平均的であった。

設問1(2)は、正答率が低かった。攻撃者が偽サイトを用意したとしても、HTTPでアクセスすのであれば、サーバ証明書の検証に失敗する。サーバ証明書の検証は、通信の安全性を確保するうえで基本的な知識であるので、具体的にどういった事項を検証するのかということまで含めて、よく理解しておいてほしい。

設問3(2)は、正答率が高かったが、"公開鍵"や"サーバ証明書"といった解答が一部に見られた。PKIは、様々なセキュリティ技術の基礎となる重要な技術であるので、そのような場合でどのように利用されているのか、よく理解しておいてほしい。

設問3(7)は、正答率が高かった。ファイアウォールの全てのフィルタリング設定と無線LAN環境の見直しに伴う影響を理解して解答する必要があったが、適切に理解されていた。