令和6年度(秋期)問1の分析|情報処理安全確保支援士

riss

未経験の文系で情報処理安全確保支援士に受かる

問題・解答は情報処理推進機構(IPA)のページからダウンロードできます。

| 問題文 |

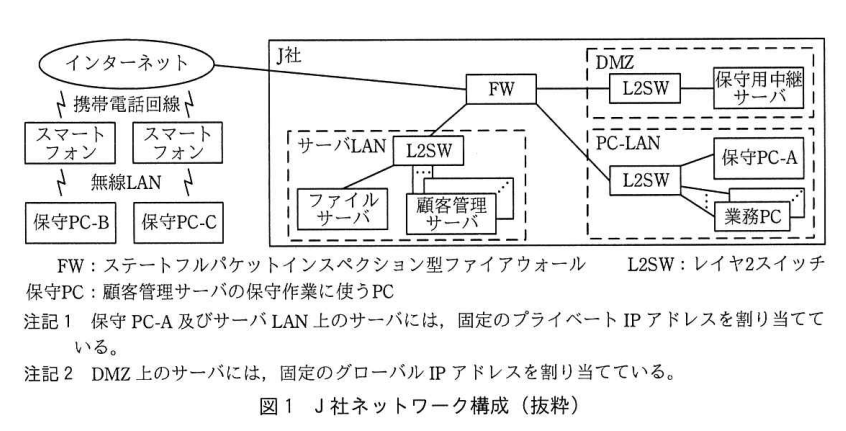

| P3図2 保守PCのいずれかから保守用中継サーバにSSH接続し、さらに保守用中継サーバから顧客管理サーバにSSH接続する。 P4表1注1 保守PC-B又は保守PC-Cからの保守作業の際は、事前申請に記載された作業時間帯だけ、J社のシステム管理者が"許可"に変更する。 P5図3 op1がプログラムHを設置した。 P5図4 OP1の利用者IDを有する保守員1からは、保守作業は実施していないと回答があった。 OP2の利用者IDを有する保守員2からは、事前申請のとおり、同じ時間帯に作業をしていた。 OP1に設定されているパスワードが、推測が容易なパスワードであることが分かった。 |

| 脆弱性 |

| 第三者がop1のパスワードを推測してインターネット経由で不正アクセスした可能性が高い。 |

| 対策 |

| ・SHH接続の認証方式をパスワード認証から公開鍵認証に変更する(P6)。 ・FWでSSHの接続元を制限する(P6)。 |

| 問題文 |

| 保守用中継サーバへのSSH接続に用いる公開鍵認証に使う鍵ペアの秘密鍵を保守用中継サーバに保存する。 |

| 脆弱性 |

| 保守用中継サーバが不正アクセスされ、秘密鍵が漏えいする可能性がある。 |

| 対策 |

| SSH Agent Forwardingの機能を使い、保守作業のSSH接続に必要な秘密鍵の全てを保守PCだけに保存する。 |

サイバー攻撃の被害拡大防止のためには、ID管理、ネットワークフィルタリング、ログ管理などの複数の対策で対処する必要がある。

本問では、リモート保守のセキュリティインシデント対応をきっかけとした、被害範囲の調査並びにSSHサーバ及びファイアウォール設定の見直しを題材に、ログ及び認証・認可といった複数の対策を組み合わせての設計能力について問う。

問1では、リモート保守のセキュリティインシデント対応を題材に、被害範囲の調査並びにSSHサーバ及びファイアウォール設定の見直しについて出題した。全体として、正答率は平均的であった。

設問1(1)は、正答率が低かった。"接続先のサーバが稼働していない"という誤った解答が散見された。SSHサーバのフィンガプリントの確認は、実運用で疎かにされやすいが、接続先サーバの確認のために重要なことであるので、その目的をよく理解してほしい。

設問3(1)は、正答率がやや低かった。秘密鍵と公開鍵を混同した解答や"秘密鍵のパスフレーズをSSHサーバに送信するため"といった解答が散見された。適切に鍵ペアを管理するためにも、SSHにおける公開鍵認証の仕組みをよく理解してほしい。