令和3年度(春期)午後1問2の分析|情報処理安全確保支援士

riss

未経験の文系で情報処理安全確保支援士に受かる

問題・解答は情報処理推進機構(IPA)のページからダウンロードできます。

| 問題文 |

| P2 ID連携は新規登録の会員のみを対象とし、既存の会員はS認証モジュールを継続する。 |

| 利点 |

| 多要素認証の実装をSサービス側に用意しなくてよい。(設問1(1)) |

| 欠点 |

| 既存の会員はTサービスの障害時にSサービスを利用できない。(設問1(2)、設問3(3)) |

| 問題文 |

| Sサービスでは、将来どの権限も利用すると考え、登録情報を取得する権限のみならず、Tサービスが提供する全ての権限を要求することとした。 |

| 脆弱性 |

| Tサービスの情報がSサービスに漏えいする可能性がある。 |

| 対策 |

| 要求する権限を登録情報を取得する権限だけにした。(設問3(3)) |

| 問題文 |

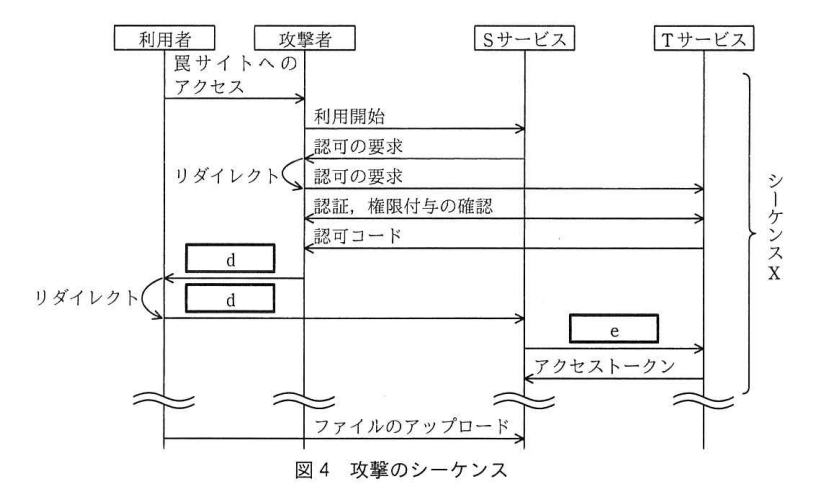

Sサービスにログインしていない利用者が攻撃者の用意した罠サイトにアクセスすると、図4中に示すシーケンスXが走り、後に、利用者が攻撃を受けているとは知らずにSサービスにファイルをアップロードすると、そのファイルを攻撃者にダウンロードされてしまうおそれがある。 |

| 脆弱性 |

| 攻撃者のアカウントでファイルのアップロード及びダウンロードが行われる。(設問2(2)) |

| 対策 |

| Sサービスは推測困難な値であるstateパラメタを認可の要求時に付与した上で、利用者からの認可コード(レスポンス)の受信した際に、そのセッションが、stateパラメタを付与した際のセッションと同一であるか否かを確認する。 |

昨今、ソーシャルログインが普及してきており、その中でもOAuthを用いたものは様々なWebサービスで利用されている。Webサービスにおける認証機能の開発において、OAuthを理解し、セキュリティ上の考慮店を踏まえた設計を行うことが欠かせないものとなってきている。

本問では、認証システムの開発を題材に、OAuthを用いたソーシャルログインの実装、及びそのセキュリティ上に関する理解力を問う。

問1では、認証システムの開発を題材に、OAuthを用いたソーシャルログインシステムの実装、及びそのセキュリティについて出題した。全体として正答率は平均的であった。

設問1(2)は、正答率が平均的であった。認証を行うSNSと連携する場合における可用性の観点での欠点を問うたが、SNSと連携しない場合にも該当する欠点について記述した解答が散見された。題意をよく読んで解答してほしい。

設問1(3)は、正答率が低かった。攻撃者が用意したアカウントに利用者が導かれてしまうことを問うたが、利用者のアカウントによって行われると記述した解答が多かった。セキュリティ対策においては攻撃の手口を理解することが必要になるので、シラバスにあるような攻撃の手口を学習してほしい。